Sobrevivir al ciberespacio, lecciones aprendidas en PWN OR DIE 2024

Por Paulina Collaguazo

¿Qué harías si pierdes el control total de tu red?

Son las once de la noche, te llega un email indicando que tu cuenta de Administrador de Active Directory ha sido revocada. ¿Cómo fue posible eso? ¿Te han despedido?, la respuesta es ¡No!, pero alguien ha entrado en tu dominio y ha jugado un poco con los privilegios. La seguridad en Active Directory (AD) es fundamental para proteger la infraestructura IT de cualquier organización/empresa. El contar con permisos excesivos en grupos de usuarios, credenciales por defecto, acceso remoto no controlado, usar las mismas cuentas para tareas personales como administrativas, eso y mucho más puede traer consigo graves problemas y brechas de seguridad para tu organización.

Sin embargo existen procesos y herramientas que te ayudan a realizar un análisis de la seguridad de tu entorno, en el evento denominado [PWD OR DIE] se han expuesto herramientas como [Netexec] , [PetitPotam] siendo bastante útiles en auditorías de seguridad, para el Red Team y pruebas de penetración, permitiendo evaluar la seguridad del entorno, pero adicionalmente, si necesitas hacer pruebas en algún laboratorio virtual [GOAD], es un proyecto de pentesting ideal para practicar técnicas de ataque habitual.

No sólo se habló sobre Active Directory, ¡¡Sigue leyendo porque esto te va a interesar!!

También fueron expuestas herramientas como LinPeas (para Linux), WinPeas (para Windows), son scripts diseñados para ayudar a buscar configuraciones inseguras, permisos débiles, y otros indicadores que un atacante podría explotar para escalar privilegios sobre el sistema. Estas herramientas son muy versátiles y benefician tanto a principiantes como a expertos en el campo de la seguridad informática.

Manejo de logs

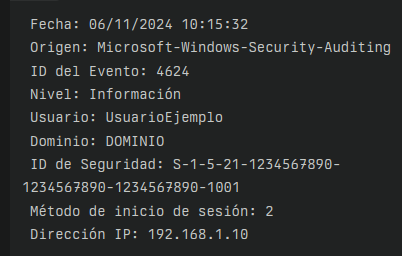

Si formas parte del equipo de seguridad informática, CSIRT, Blue Team de tu organización, trabajas de forma habitual con los famosos “Logs del Sistema”. Conocer de forma correcta los códigos asociados a dichos Logs es fundamental, ya que si te llegaras a encontrar con algo similar a lo que puedes ver a continuación, cuál sería tu interpretación y proceder frente a dicha información?

Es importante entender los códigos de los logs para identificar vulnerabilidades y rastrear acciones realizadas por personas que intentan acceder a los sistemas. Recuerda: Todo lo que haces en el sistema, queda registrado.

Cuando tienes un evento como el de la imagen, puedes visualizar información valiosa. Por ejemplo, el ID del evento (4624), puede dar información clara sobre las acciones realizadas y la naturaleza del acceso. En la charla se expuso la importancia de conocer esta información y aprovecharla al máximo, respondiendo de manera efectiva ante posibles incidentes de seguridad en tus sistemas.

Si el número de este ID fuera un 10 indicaría un acceso mediante RDP. Gestionar este tipo de logs y otros eventos de manera más dinámica y automatizada es posible con herramientas como [Splunk]. Durante la exposición, se utilizó esta herramienta en un ejercicio práctico, donde se observó en tiempo real cómo de forma ágil y rápida se obtenía información sobre eventos de seguridad. Esto permitió obtener respuestas rápidas ante incidentes y tomar decisiones oportunas frente a las amenazas de seguridad informática.

¿Qué otras herramientas se expusieron?

Durante los dos días del evento también se pudo conocer herramientas como:

- [Wazuh], diseñada para simular entornos de ciberataques.

- [Certipy][DWA] te puede ayudar a identificar vulnerabilidades en Active Directory

- Ignorant,, un script interactivo que te permite investigar a qué servicios (Instagram, Snapchat) está asociado tu número de teléfono.

- [Juice Shop] , herramienta que puede ser usada para capacitaciones de seguridad, CTF , etc.

- [Cyber Chief] para manejo de cifrado.

- [CAN (Controller Area Network)], etc.

Como has podido leer previamente, en el evento se expuso una gama amplia de aplicaciones, scripts, etc que permiten realizar análisis en búsqueda de vulnerabilidades, y ¡eso es genial!, pero no fueron las únicas.

Cuando hacemos pruebas de penetración o análisis de vulnerabilidades en el mismo equipo donde quizá realizas tanto tareas administrativas, como personales y no manejas entornos separados para las actividades que realizas, también podrías verte afectado. ¿Cómo puedo protegerme? ¿Qué otras herramientas podría usar para cuidar la integridad, y seguridad de mi equipo y datos? . La respuesta es Qubes, si es la primera vez lees sobre esta herramienta seguramente te preguntarás: ¿Para qué sirve?

En una de las charlas, el experto en Seguridad Ola Bini, expuso la herramienta denominada Qubes,. Este es un sistema operativo orientado a la seguridad, el cual te permite virtualizar de forma independiente cada aplicación/tarea, en máquinas virtuales denominadas Qube. Podrías destinar y configurar un Qube para análisis de archivos sospechosos o para hacer pentesting. Otro Qube puede ser destinado para manejo de informes, cuestiones personales, De modo que si llegase a verse comprometido algún Qube, el daño no se propagará al resto de entornos virtuales, ¿Interesante, verdad?

En una de las charlas, el experto en Seguridad Ola Bini, expuso la herramienta denominada Qubes,. Este es un sistema operativo orientado a la seguridad, el cual te permite virtualizar de forma independiente cada aplicación/tarea, en máquinas virtuales denominadas Qube. Podrías destinar y configurar un Qube para análisis de archivos sospechosos o para hacer pentesting. Otro Qube puede ser destinado para manejo de informes, cuestiones personales, De modo que si llegase a verse comprometido algún Qube, el daño no se propagará al resto de entornos virtuales, ¿Interesante, verdad?

Como has podido notar durante esta lectura, te he hablado de muchas herramientas para la seguridad, pero, la privacidad de los datos fue también uno de los pilares de este evento. La ciberseguridad no solo está encaminada a proteger la infraestructura IT de cada empresa, sino que también a uno de los activos más importantes de cada persona y organización, ¿sabes cuál es?. En efecto, los datos . En las charlas recalcaron la importancia de los mismos, el saber dar un uso adecuado a la tecnología, aplicaciones y dispositivos que usamos, leer los términos y condiciones nos da una noción clara de lo que hacen con nuestros datos y el consentimiento que estamos dando sobre los mismos. Sí, debemos leer los términos y condiciones.

A todos nos debe preocupar la privacidad de nuestros datos, son muy valiosos. No formes parte de las personas que dicen “Yo no soy una figura pública, mis datos no les interesan”. Los ciberdelincuentes no discriminan entre personas conocidas o desconocidas, cualquier información personal puede ser utilizada de manera maliciosa. Ser consciente del buen uso y manejo de smartphones, aplicaciones, redes sociales, etc, hará que nuestros datos no sean expuestos y usados por personas inescrupulosas.

En la actualidad, las personas tenemos acceso a un dispositivo móvil, donde guardamos fotos, credenciales, acceso a redes sociales, lo usamos para movilizarnos con ayuda de Google Maps, etc. De todo lo que hacemos queda un registro, por lo cual si ocurriera algún robo o pérdida de dicho dispositivo y este no se encuentra protegido con un código de acceso/contraseña, será fácil acceder a la data almacenada.

Laura Zambrano desarrolladora del Centro de Autonomía Digital, nos dio consejos y herramientas útiles que podemos usar para cuidar nuestros datos. A continuación te comento un par de ellos: Si manejas una sola contraseña para el acceso a diversos servicios (personales, laborales, bancarios, etc), podrías ser un blanco fácil y más si tu contraseña es débil (“123456”, por ejemplo). Usar un gestor de contraseñas puede ayudarte a agregar una barrera importante para mejorar la privacidad de tus datos. Si no cuentas con ninguna aplicación que te ayude a gestionarlas, [KeepasXC] es una excelente recomendación para el manejo de claves seguras y robustas (es software libre). [FreeOTP] es una aplicación para manejo de doble factor de autenticación que mejora la privacidad y seguridad de tus datos al agregar una capa extra de protección cuando inicias sesión en servicios en línea.

¡Punto Final!

El asistir a este tipo de eventos es una de las formas efectivas de aprender, compartir conocimientos y generar networking. No sólo se trata de escuchar y asistir a conferencias o ponencias, sino de aprender de las experiencias de los ponentes, crear espacios de interacción y colaboración. Son espacios ideales donde el aprendizaje va más allá de la teoría y puedes conocer las últimas tendencias, herramientas y enfoques innovadores en materia de seguridad y privacidad. Así que cuando puedas, anímate y forma parte de ellos.

¡Nos vemos en el próximo evento!